Sicherheit

epub |deu | 2019-04-15 | Auteur:Stefan Beißel

3.4Awareness-Zyklus Mitarbeiter durchlaufen in einem Unternehmen während ihres Beschäftigungsverhältnisses verschiedene Phasen der Awareness. Je länger sie im Unternehmen mit dem Thema Informationssicherheit konfrontiert werden, desto ausgereifter wird ihr Verständnis sicherheitsrelevanter ...

( Kategorie:

Hacking

April 23,2024 )

epub |eng | 2024-03-11 | Auteur:Christiaan Brinkhoff | Per Larsen

( Kategorie:

Netzwerke

März 20,2024 )

epub |deu | 2015-11-30 | Auteur:Max Harald Haas [Haas, Max Harald]

12 Die Tür zum Salon ging erneut auf und die Diener brachten das Essen. Die Ostmarker sahen schweigend zu, wie der Tisch gedeckt wurde und selbst die köstlichsten Speisen konnten ...

( Kategorie:

Sicherheit

November 19,2023 )

epub |eng | 2023-05-30 | Auteur:Marco Fanti

( Kategorie:

Sicherheit

Juni 22,2023 )

epub |deu | 2018-08-08 | Auteur:Hans Werner Lang [Lang, Hans Werner]

Im RSA-Verfahren besteht die Verschlüsselung in der Berechnung von . Hierbei sind , und sehr große Zahlen (zum Beispiel 1024 Bit lang). Bei der Diffie-Hellman-Schlüsselvereinbarung berechnen beide Kommunikationspartner modular Potenzen ...

( Kategorie:

Sicherheit

Juli 25,2020 )

epub |deu | 2020-04-18 | Auteur:Schnoor, Peter [Schnoor, Peter]

http://hss3uro2hsxfogfq.onion/ : Mit dieser Suchmaschine kommen Sie zu guten Trefferergebnissen. Diese drei Suchmaschinen werden erst einmal Ihren Zweck erfüllen. Es lohnt sich aber, hin und wieder mal nach anderen Suchmöglichkeiten ...

( Kategorie:

Sicherheit

Juli 3,2020 )

epub |deu | | Auteur:Aleksandra Sowa

3. Peltier G (2005) Prüfung des IT-Sicherheitsmanagements in Sparkassen – Informationssicherheit als strategische Aufgabe. In: Becker A, Wolf M (Hrsg) Prüfungen in Kreditinstituten und Finanzdienstleistungsunternehmen. Schäffer-Poeschel, Stuttgart 4. BSI (2012) ...

( Kategorie:

Sicherheit

April 14,2020 )

epub |deu | 2004-09-15 | Auteur:Schnabel, Patrick [Schnabel, Patrick]

Autoconfiguration. Doch diese berücksichtigt keine Informationen über Host-, Domainnamen und DNS. Diese Angaben und noch mehr können durch den Einsatz eines DHCPv6-Servers ergänzt werden. Dieser liefert die gewünschten Zusatzinformationen, kümmert ...

( Kategorie:

Sicherheit

April 2,2020 )

epub |deu | 2014-02-19 | Auteur:Michael Spehr (Hrsg.)

Apps und andere Späher Die App, die jeden kennt Gesichtserkennung für die Google-Datenbrille Von Stefan Schulz 'Seien Sie kein Fremder. Verbinden Sie Ihre persönlichen Daten mit dem einzigartigsten Merkmal, das ...

( Kategorie:

Sicherheit

März 10,2020 )

epub |deu | 2018-03-12 | Auteur:Brabetz, Sebastian

Seien Sie also offen gegenüber den grundlegenden Techniken und tun Sie diese Beispiele nicht als unrealistisch ab. Wären alle Sicherheitsprobleme mit einem guten Netzwerkdesign behoben, würden wir nicht jeden Monat ...

( Kategorie:

Sicherheit

März 8,2020 )

epub |deu | 2014-09-30 | Auteur:Michael Seemann [Seemann, Michael]

Kapitel 5 | Infrastruktur und Kontrolle Das Zusammenspiel von Kontrollverlust und Netzwerkeffekten hat zu der weiten Verbreitung und dem ungebremsten Wachstum von Plattformen geführt. Doch auch wenn diese dem Kontrollverlust ...

( Kategorie:

Sicherheit

März 7,2020 )

epub |deu | 2011-11-15 | Auteur:by Douglas Stinson

( Kategorie:

Sicherheit

Februar 26,2020 )

epub |deu | 2016-09-26 | Auteur:Hofstetter, Yvonne [Hofstetter, Yvonne]

( Kategorie:

Sicherheit

November 19,2019 )

epub |deu | 2014-05-27 | Auteur:Tobias Gillen [Gillen, Tobias]

( Kategorie:

Sicherheit

Februar 14,2019 )

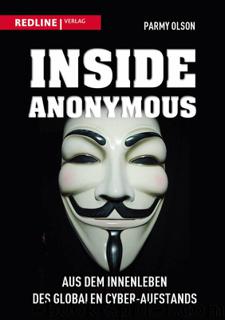

epub |deu | 2012-07-05 | Auteur:Olson, Parmy [Olson, Parmy]

Kapitel 18: Die Auferstehung von Topiary und Tupac Topiary ging weiter Google News daraufhin durch, ob Lulz Security oder die geleakten Nutzernamen von Fox und X-Factor erwähnt würden. Wie er ...

( Kategorie:

Sicherheit

Februar 4,2019 )

Ebooks populaires

Netzwerktechnik-Fibel by Schnabel Patrick(898)Edward Snowden - Geschichte einer Weltaffäre by Weltkiosk(790)

Sie kennen dich! Sie haben dich! Sie steuern dich! by Morgenroth Markus(776)

Das digitale Wir : Unser Weg in die transparente Gesellschaft by Peter Schaar(771)

Spurlos und Verschlüsselt! Von sicherer Kommunikation und anonymem Surfen by Tobias Gillen(741)

Das Ende der Privatsphäre: Der Weg in die Überwachungsgesellschaft by Peter Schaar(722)

Das Ende unserer Demokratie · Wie die künstliche Intelligenz die Politik übernimmt und uns entmündigt by Hofstetter Yvonne(717)

Penetration Testing mit Metasploit by Brabetz Sebastian(699)

Inside Anonymous: Aus dem Innenleben des globalen Cyber-Aufstands (German Edition) by Olson Parmy(697)

Willkommen im Darknet: Eine Reise in das Darknet - Das Buch für Neugierige (German Edition) by Schnoor Peter(685)

Management der Informationssicherheit by Aleksandra Sowa(680)

Das Neue Spiel by Michael Seemann(668)

CRC Press - Cryptography, Theory and Practice (1995) by by Douglas Stinson(619)

Die Daten-Enteignung by Michael Spehr (Hrsg.)(619)

Kryptografie für Dummies by Hans Werner Lang(596)

Implementing Multifactor Authentication by Marco Fanti(169)

Skorpipn by Max Harald Haas(91)

Security Awareness by Stefan Beißel(43)

Mastering Microsoft Intune, Second Edition by Christiaan Brinkhoff | Per Larsen(34)